2025重庆市大学生信息安全竞赛-决赛-WEB方向复盘

2025重庆市大学生信息安全竞赛-决赛-WEB方向复盘

LuooUWEB_5

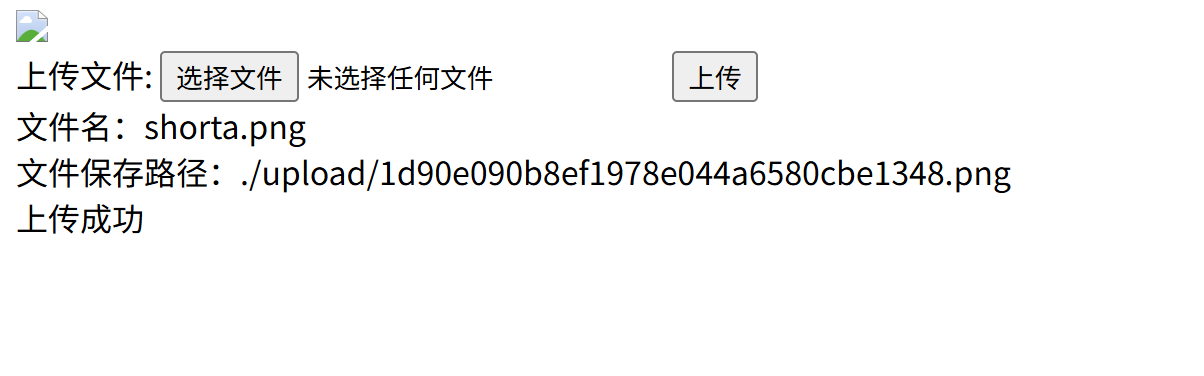

进入图片上传页面,上传WebShell,改后缀名为png,这里还发现对请求头的文件类型有要求,改成image/png,上传可以看到文件路径。

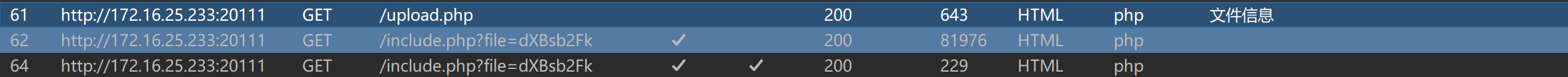

抓包还能看到其他的请求,

这里发现dXBsb2Fk是base64编码,解码后获得upload。

于是尝试将文件名base64编码后,替换dXBsb2Fk,蚁剑连接,在根目录发现flag。

WEB_2

题目进入扫路径,扫到/www.zip,然后访问下载文件,看Ser.php。

1 |

|

很简单,写脚本:

1 |

|

把得到的直接塞到参数里就可以了。

这里让我一直坐牢的是,我想不通为什么我写/?venus=s:7:"phpinfo";不行,理应是条件满足,创建Ser()类的实例化,自动触发其__construct()、__destruct()的方法,然后执行eval("phpinfo();");这不是挺好的吗,怎么就是做不出来?

后面拷问AI、和学长交流,总结出以下几个原因:

www.zip里的代码不一定就是服务器代码,他只能保证大致结构相同,真正可控的是自己去构造。- 可能服务器关掉了

phpinfo回显(服务器的php.ini里配置了disable_functions = phpinfo)。

所以要相信代码逻辑,但是不能肯定代码能够成功执行所有函数,碰到一条路走不通就应该换,而不是一直错下去,做些毫无意义地重复(还不如睡觉)。

经典之错flag交不上就多交几次。

题目很简单,就当复盘一下,要再聪明点。

这次省赛我表现的很差,还有就是,现在Web表现不出色,其他的方向也像文盲,有点困顿了。

下次我会夺回属于我的一切!